课程介绍

课程来自于 】Kerberos域安全

文件目录

基于LAPS的隐蔽后门.pdf

课时1Kerberos域安全-前言.mp4

课时2kerberos协议.mp4

课时3NTLM协议.mp4

03NTLM协议.pdf

04测试环境.pdf

课时4kerberos测试环境.mp4

课时5域分组.mp4

05域分组.pdf

课时6域信息获取及分析.mp4

06 域信息获取及分析.pdf

课时7组策略安全测试.mp4

07 组策略攻击.pdf

课时8pth安全测试.mp4

08 PTH攻击.pdf

09 Kerberosating攻击.pdf

课时9Kerberosating安全测试.mp4

10 组策略的部署及下发原理.pdf

课时10组策略的部署及下发原理.mp4

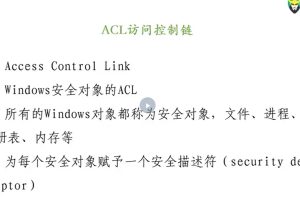

课时11acl访问控制链.mp4

11 ACL访问控制链.pdf

课时12定位域管理员位置.mp4

12 定位域管理员位置.pdf

课时13黄金票据.mp4

13 黄金票据.pdf

14 MS14-068漏洞.pdf

课时14MS14-068.mp4

课时15MS15-011和MS15-014漏洞.mp4

15 MS15-011&MS15-014漏洞.pdf

课时16MS15-122漏洞.mp4

16 MS15-122漏洞.pdf

MS16-072漏洞.pdf

课时17MS16-014.mp4

17 MS16-014漏洞.pdf

18 MS16-072漏洞-2.pdf

课时18MS16-072(一).mp4

课时19ms16-072(二).mp4

课时20基于域信任关系的域攻击安全测试.mp4

20基于域信任关系的域攻击.pdf

课时21SIDHistory和IRKey版跨域黄金票据.mp4

课时22森林内部的跨域安全测试.mp4

课时23域分组.mp4

23 域分组.pdf

24 基于域委派的攻击.pdf

课时24基于域委派的测试.mp4

课时25基于域委派的测试演示.mp4

25 基于域委派的攻击演示.pdf

26 DCSync攻击.pdf

课时26DCSync测试.mp4

27 DCShadow攻击技术分析.pdf

课时27DCShadow测试技术分析.mp4

28 DCShadow攻击演示.pdf

课时28DCShadow演示.mp4

29 NTLM中间人攻击.pdf

课时29NTLM中间人攻击.mp4

30 获取NTLM.pdf

课时30获取NTLM.mp4

课时31热土豆-基于NTLM的权限提升攻击.mp4

31 热土豆-基于NTLM的权限提升攻击.pdf

课时32隐蔽域隧道-目录ACL.mp4

32 隐蔽域后门-目录ACL.pdf

课时33隐蔽域隧道-白银票据.mp4

33 隐蔽域后门-白银票据.pdf

课时34隐蔽域隧道-主机账号.mp4

34 隐蔽域后门-主机账号.pdf

课时35基于LAPS的隐蔽隧道.mp4

课时36基于域同步元数据的安全检测(一).mp4

课时37基于域同步元数据的安全检测(二).mp4

38 基于域同步元数据的安全检测.pdf

课时38基于域同步元数据的安全检测(三).mp4

39 基于资源的受限委派攻击.pdf

课时39基于资源的受限委派攻击(一).mp4

课时40基于资源的受限委派攻击(二).mp4

课时41基于资源的受限委派攻击(三).mp4

课时42NTLM重放攻击-CVE-2015-005.mp4

课时43NTLM重放攻击-CVE-2019-1019.mp4

课时44NTLM重放攻击-CVE-2019-1040.mp4

课时45NTLM重放攻击-EPA-Bypass.mp4

课时46NTLM重放攻击-基于资源的受限委派.mp4

声明:本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理,邮箱:502212423@qq.com。

成为VIP

成为VIP